Τι δείχνουν τα στοιχεία της αστυνομίας και πώς δρουν οι εγκληματίες -Ποια κενά εκμεταλλεύονται και ποιοι πέφτουν πιο συχνά θύματα- Μιλάει στην «Κ» ο Αλέξανδρος Βασιλαράς, Ψηφιακός Ερευνητής και επικεφαλής στο Τμήμα Εξέτασης Ψηφιακών Πειστηρίων στη Διεύθυνση Εγκληματολογικών Ερευνών

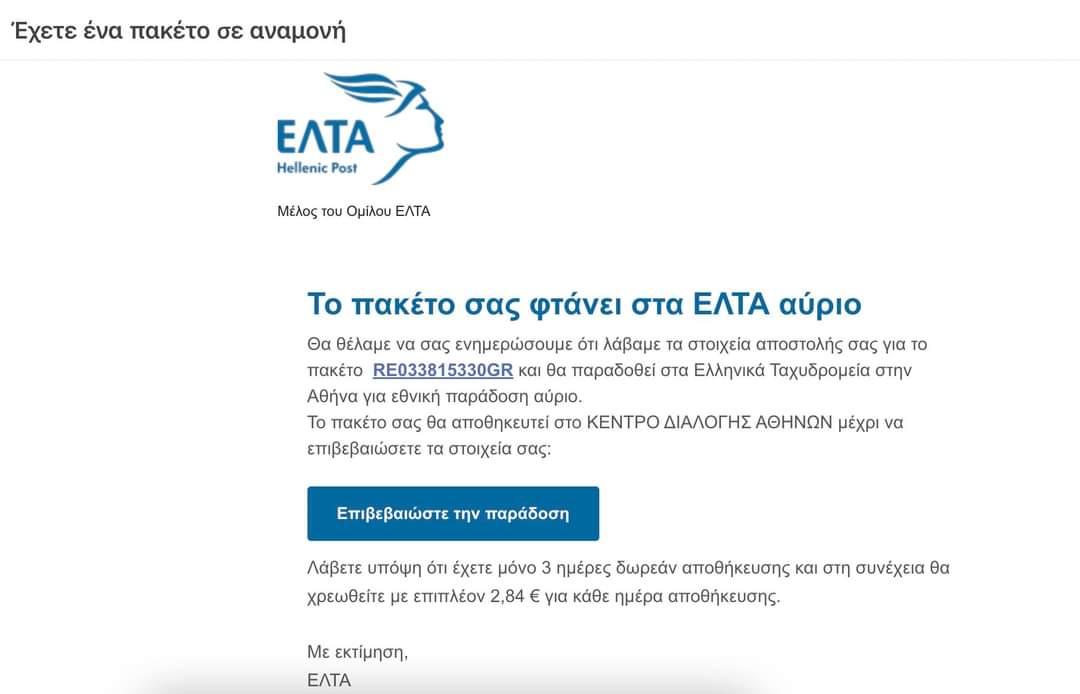

Πριν από λίγο καιρό, ένα απολύτως αληθοφανές email σταλμένο υποτίθεται από τα ΕΛΤΑ, έκανε την εμφάνισή του στα ηλεκτρονικά ταχυδρομεία πολλών πολιτών. Το ηλεκτρονικό μήνυμα καλούσε κάθε παραλήπτη να «επιβεβαιώσει» την παράδοση του δέματός του και παρότι πολλοί δεν περίμεναν κάποιο δέμα, υπήρξαν αρκετοί που έπεσαν τελικά στην παγίδα και έδωσαν τα προσωπικά τους στοιχεία. Ήταν μια από τις πολλοστές διαδικτυακές απάτες, οι οποίες αυξάνονται με καταιγιστικό ρυθμό το τελευταίο διάστημα. Σε πολλές περιπτώσεις, τα μηνύματα είναι υπεράνω κάθε υποψίας.

Ένας πολίτης που είχε πέσει θύμα της παραπάνω απάτης έγραφε τότε στον προσωπικό του λογαριασμό στο Facebook:«To mail είναι δαιμόνια καλοφτιαγμένο και έχουν καταφέρει να εμφανίζεται ως διεύθυνση αποστολέα το πραγματικό mail εξυπηρέτησης πελατών των ΕΛΤΑ. Επειδή όντως περίμενα ένα δέμα, πήγα να πληρώσω τα 2,84 ευρώ που αναφέρονται στο mail, με αποτέλεσμα να χάσω τα στοιχεία δύο καρτών, οι οποίες ευτυχώς μπλόκαραν αυτόματα. Η συνολική μου ζημιά, πάλι καλά, ήταν μόνο 15 ευρώ».

Όπως εξηγεί στην «Κ» ο Αλέξανδρος Βασιλαράς, αστυνόμος Α΄ και προϊστάμενος του Τμήματος Εξέτασης Ψηφιακών Πειστηρίων στη Διεύθυνση Εγκληματολογικών Ερευνών, η εν λόγω περίπτωση είναι από τις πιο χαρακτηριστικές ανάμεσα στις νέες διαδικτυακές απάτες που έχουν εμφανιστεί.

Η αλήθεια είναι πως τα νούμερα τρομάζουν. Σύμφωνα με τα στοιχεία που έδωσε η Ελληνική Αστυνομία στην «Κ», από το 2018 μέχρι σήμερα, έχουν τελεστεί στη χώρα μας πάνω από 8.422 ηλεκτρονικές απάτες. Το άλμα μέσα σε μια τετραετία είναι εντυπωσιακό.

Το 2018 οι τελεσμένες ηλεκτρονικές απάτες (στοιχεία εννιαμήνου) έφτασαν τις 334. Από αυτές εξιχνιάστηκαν οι 68. Σημειώθηκαν επίσης 26 απόπειρες –οι πολίτες δεν έπεσαν τελικά θύματα και ανέφεραν την κακόβουλη ενέργεια στις Αρχές-. Μια χρονιά αργότερα, το 2019, οι τελεσμένες απάτες είχαν φτάσει τις 437 και από αυτές εξιχνιάστηκαν οι 56. Καταγράφηκαν επίσης 37 απόπειρες. Το 2020 οι τελεσμένες απάτες σχεδόν διπλασιάστηκαν- έφτασαν τις 809 (εξιχνιάστηκαν 95 και καταγράφηκαν 65 απόπειρες). To 2021 κάλπαζαν πια ….και είχαν φτάσει τις 2.345 (119 εξιχνιάσεις- 146 απόπειρες). Όσο για το 2022, μέχρι τον περασμένο Σεπτέμβριο, είχαν φτάσει τις 4.497 (έχουν εξιχνιαστεί 703 και έχουν καταγραφεί 344 απόπειρες).

Η πανδημία ως «καταλύτης» για τις ηλεκτρονικές απάτες και οι μέθοδοι των δραστών

Σύμφωνα με τον κ. Βασιλαρά τα οικονομικά- ηλεκτρονικά εγκλήματα και ειδικότερα οι απάτες με χρήση ψηφιακών τεχνολογιών, είναι μια από τις πιο ανερχόμενες κατηγορίες εγκλημάτων σε παγκόσμιο επίπεδο. Μάλιστα, η Έκθεση Παγκόσμιων Εγκληματικών Τάσεων της INTERPOL για το έτος 2022, προβλέπει σημαντική αύξησή τους τα επόμενα χρόνια.

Η εμφάνιση του κορωνοϊού έπαιξε κεφαλαιώδη ρόλο σε αυτό, κατά τον κ. Βασιλαρά. Τους λόγους μπορούμε να τους φανταστούμε όλοι. Η δραματική μεταβολή του ρυθμού ψηφιοποίησης -και στις επαγγελματικές και στις προσωπικές δραστηριότητες-, στην οποία η πανδημία της COVID-19 συνέβαλε τα μέγιστα, είχε σαν αποτέλεσμα και την κλιμάκωση των οικονομικών απατών στο διαδίκτυο. Κοινό στοιχείο στην πλειονότητά τους, είναι σύμφωνα με τον κ. Βασιλαρά η στόχευση των δραστών στον ανθρώπινο παράγοντα μέσω μιας διαδικασίας γνωστής ως Social Engineering.

Όπως εξηγεί ο ίδιος: «Στην ουσία, το Social Enginneering είναι η “σκιαγράφηση” της προσωπικότητας του χρήστη μέσα από τις εκφάνσεις της καθημερινότητάς του και κυρίως μέσα από τη χρήση των κοινωνικών του δικτύων. Ο δράστης ξεκινά να αλληλεπιδρά με το υποψήφιο θύμα, χωρίς ο τελευταίος να το καταλαβαίνει. Έτσι, ο δράστης αποκτά πρόσβαση σε ευαίσθητες πληροφορίες, όπως τα διαπιστευτήρια σε διαδικτυακούς λογαριασμούς ιστοσελίδων ή τραπεζικών συστημάτων».

Το πιο δημοφιλές μέσο εξαπάτησης είναι τα μηνύματα ηλεκτρονικού ταχυδρομείου, στα οποία οι δράστες ενσωματώνουν συνδέσμους προς κακόβουλους ιστότοπους και συνημμένα αρχεία με επικίνδυνο «φορτίο» (payload). Παράλληλα χρησιμοποιούν παραπλανητικά ονόματα τομέα (domain names) και λογότυπα που παραπέμπουν σε πραγματικούς οργανισμούς, χωρίς ωστόσο ο δράστης να σχετίζεται με αυτούς, προκειμένου να πεισθεί ο χρήστης να καταχωρίσει προσωπικές πληροφορίες.

Άλλη συνηθισμένη μέθοδος είναι η πλήρης αντιγραφή έγκυρων emails, αληθινών ατόμων, στα οποία αντικαθίσταται ο σύνδεσμος ώστε να παραπέμπει σε κακόβουλη ιστοσελίδα που προσομοιάζει με την πρωτότυπη (ιστοσελίδες κλώνοι). Κάποιες φορές, οι επιθέσεις είναι μαζικές, με αποστολή πλήθους πανομοιότυπων μηνυμάτων και άλλες, στοχευμένες, προς στελέχη μεγάλων εταιρειών. Οι τελευταίες επιθέσεις είναι και αυτές που δίνουν πρόσβαση σε πληροφορίες υψηλής αξίας.

Τελευταία, σύμφωνα με τον κ. Βασιλαρά, τα πράγματα γίνονται ακόμα πιο επικίνδυνα αφού η «αληθοφάνεια» των μηνυμάτων ανεβαίνει επίπεδα. «Πια, βλέπουμε και χρήση άμεσων μηνυμάτων στο υποψήφιο θύμα, απευθείας τηλεφωνικές συνομιλίες του δράστη με τον χρήστη, αναδυόμενες ειδοποιήσεις σε περιβάλλον διαδικτύου ή ακόμα και επιστράτευση QR Codes με παραπομπή σε ιστοτόπους, που φαινομενικά επιβεβαιώνουν τους ισχυρισμούς και την ταυτότητα του δράστη. Στόχος, η εξασφάλιση σχέσης εμπιστοσύνης με τον χρήστη», περιγράφει ο κ. Βασιλαράς.

Όσο για τους δράστες, σε αρκετές περιπτώσεις δεν έχουν εξειδικευμένες γνώσεις και συχνά χρησιμοποιούν σχεδόν αυτούσιες τεχνικές που έχουν κάνει την εμφάνιση τους στο εξωτερικό. Με την παράλληλη βοήθεια λογισμικών μετάφρασης, προσπαθούν να τις εφαρμόσουν και στη χώρα μας.

Δεν ισχύει το ίδιο όμως και με τις πιο προηγμένες απάτες, όπου οι δράστες έχουν τη δυνατότητα να εντοπίσουν κενά ασφαλείας στις ψηφιακές άμυνες οργανισμών και μεμονωμένων προσώπων και να συνδυάσουν πρακτικές παράνομης πρόσβασης σε υπολογιστικά συστήματα (hacking) με κακόβουλα λογισμικά (malware).

Εξαιρετικά εξειδικευμένες είναι και οι τεχνικές εξαπάτησης “Pharming” και “HTTPS Phishing”. Η πρώτη, περιγράφει την παράνομη πρόσβαση του δράστη στο Domain Server Name (DNS) ενός υπολογιστικού συστήματος και στη συνέχεια την τροποποίηση αυτού, ώστε όταν ο χρήστης καταχωρίζει το όνομα της ιστοσελίδας να ανακατευθύνεται αυτομάτως σε μια κακόβουλη ιστοσελίδα που εμφανίζεται ως αξιόπιστη.

Η δεύτερη, σχετίζεται με τα πιστοποιητικά SSL που προσφέρουν δυνατότητες κρυπτογράφησης και λοιπά σημαντικά χαρακτηριστικά ασφαλείας στις ιστοσελίδες για τις οποίες εκδίδονται. Οι δράστες σε αυτές τις περιπτώσεις υποβαθμίζουν την ασφαλή σύνδεση (HTTPS) στη λιγότερη προστατευμένη (HTTP), αποκτούν παράνομη πρόσβαση σε λειτουργικά πιστοποιητικά έγκυρων ιστοσελίδων και εξαπατούν τις αρχές έκδοσης ώστε να εξασφαλίσουν πιστοποιητικά για ψεύτικες εταιρείες.

Και υπάρχουν και άλλοι αρνητικοί παράγοντες, όπως η διεθνοποίηση του εγκλήματος με τη διαρκώς αυξανόμενη χρήση του υπολογιστικού νέφους και των νέων διόδων επικοινωνίας. «Παρατηρούμε δηλαδή μια διαρκώς εξελισσόμενη τεχνολογική εξειδίκευση στο οικονομικό έγκλημα. Άλλωστε, οι κακόβουλοι χρήστες έχουν αποδείξει επανειλημμένα την ευελιξία τους και την προσαρμοστικότητά τους στην αντιμετώπιση δυσκολιών, τεχνικών και νομικών», υπογραμμίζει ο κ. Βασιλαράς.

Ο ρόλος του θύματος και ο τρόπος εξιχνίασης

Απ’ ό, τι φαίνεται πάντως, είναι οι ίδιοι οι χρήστες που γίνονται συχνά η «κερκόπορτα», όπως το περιγράφει ο κ. Βασιλαράς, για να συμβεί η απάτη εναντίον τους. Ο ίδιος σημειώνει πως όταν οι δράστες καταστρώνουν την επίθεσή τους εφαρμόζουν πλήθος τεχνικών για να κινήσουν το ενδιαφέρον του υποψήφιου θύματος. Στόχος, να τον καλέσουν σε άμεσες ενέργειες, όπως για παράδειγμα η αποστολή κωδικών πρόσβασης, προτού λάβει το χρόνο και τα μέτρα του, ώστε να αναλύσει σε βάθος το περιεχόμενο του μηνύματος.

Και όπως εξηγεί ο ψηφιακός ερευνητής: «Οι περισσότεροι οργανισμοί έχουν αναπτύξει ιδιαιτέρως αξιόπιστα εργαλεία και μεθόδους ψηφιακής άμυνας, όπως τα πολλαπλά επίπεδα ταυτοποίησης Two-Factor Authentication – 2FA. Όπως έχουν δείξει όμως τα στοιχεία πρόσφατων ερευνών, οι πιο ευάλωτες ηλικιακές ομάδες στο να πέσουν θύματα ηλεκτρονικής απάτης είναι οι νέοι ηλικίας έως 25 ετών και οι ηλικιωμένοι, κυρίως άνω των 60 ετών».

Η εκτίμηση για την πρώτη ομάδα ενδεχομένως να φαίνεται παράδοξη, ωστόσο αρχίζει να βγάζει νόημα αν σκεφτεί κανείς πως η μεγάλη εξοικείωση των νέων με την τεχνολογία αντισταθμίζεται από μία «χαλαρότητα» στη χρήση της και μία αυξημένη επιθυμία κοινοποίησης των προσωπικών τους δεδομένων.

Την ίδια στιγμή, οι δράστες γίνονται ειδικοί στην «τέχνη» της συγκάλυψης. Σε πολλές περιπτώσεις, ερευνούν διεξοδικά τους στόχους τους και χρησιμοποιούν προσωπικές πληροφορίες για να αυξήσουν την αντίληψη της εγκυρότητας και την εμπιστοσύνη των χρηστών. Αυτό είναι και το δύσκολο κομμάτι της δράσης τους, όπως εξηγεί ο κ. Βασιλαράς, και όχι τόσο η αντιγραφή του κώδικα μιας ιστοσελίδας ή του κειμένου και σχεδιασμού ενός ψεύτικου email, τα οποία είναι τα «εύκολα» κομμάτια στη διαδικασία της «αποπλάνησης».

Σε κάθε περίπτωση, η ταχύτητα της εξιχνίασης κάθε υπόθεσης εξαρτάται και από τις μεθόδους που εφαρμόζει ο δράστης για να παρακωλύσει την εγκληματολογική έρευνα (Anti-Forensics). Γι’ αυτό και όπως σημειώνει ο κ. Βασιλαράς, στη σύγχρονη Ψηφιακή Εγκληματολογία, η βασική πρόκληση είναι τα Big Data -όπως είναι γνωστή στη διεθνή βιβλιογραφία η θεματική του μεγάλου όγκου δεδομένων προς εξέταση και της μορφολογικής και δομικής τους ποικιλίας-.

Και πώς παλεύουν οι ψηφιακοί ερευνητές απέναντι στα Big Data; «Στόχος είναι η πλήρης διαλεύκανση της γραμμής χρόνου (Timeline) που χαρακτηρίζει το περιστατικό. Αυτή θα μας δώσει χρήσιμες πληροφορίες και για την ταυτότητα του δράστη. Ακολουθούμε με επιμέλεια την αλυσίδα επιτήρησης (Chain of Custody), ώστε να εξασφαλίσουμε την παραδεκτότητα των πειστηρίων και τη νομική τους αξιοποίηση. Τα όπλα μας ευτυχώς είναι πολλά: εξειδικευμένα λογισμικά ψηφιακής εγκληματολογίας, εφαρμογές τεχνητής νοημοσύνης, εξοπλισμός τελευταίας τεχνολογίας, διεθνής συνεργασία σε εκπαιδευτικό και ερευνητικό επίπεδο και φυσικά, τεχνογνωσία».

kathimerini.gr

Σημείωση: Τα σχόλια που εμφανίζονται κάτω από τα άρθρα αποτελούν προσωπικές απόψεις των χρηστών που τα δημοσίευσαν και δεν εκφράζουν απαραίτητα τις θέσεις ή απόψεις του Lamianow.gr.

Σε ορισμένες περιπτώσεις, σχόλια που έχουν διατυπωθεί δημόσια σε κοινωνικά δίκτυα ενδέχεται να εμφανίζονται κάτω από τα άρθρα, όταν έχουν δημοσιευθεί κάτω από σχετικές αναρτήσεις του ίδιου άρθρου. Το Lamianow.gr δεν φέρει ευθύνη για το περιεχόμενο αυτών των σχολίων.

Αν κάποιο σχόλιο θεωρείτε ότι παραβιάζει δικαιώματα, είναι προσβλητικό ή έχει αποσυρθεί από την αρχική του πηγή, μπορείτε να επικοινωνήσετε μαζί μας στο lamianow.gr@gmail.com για την άμεση αφαίρεσή του.